简单介绍

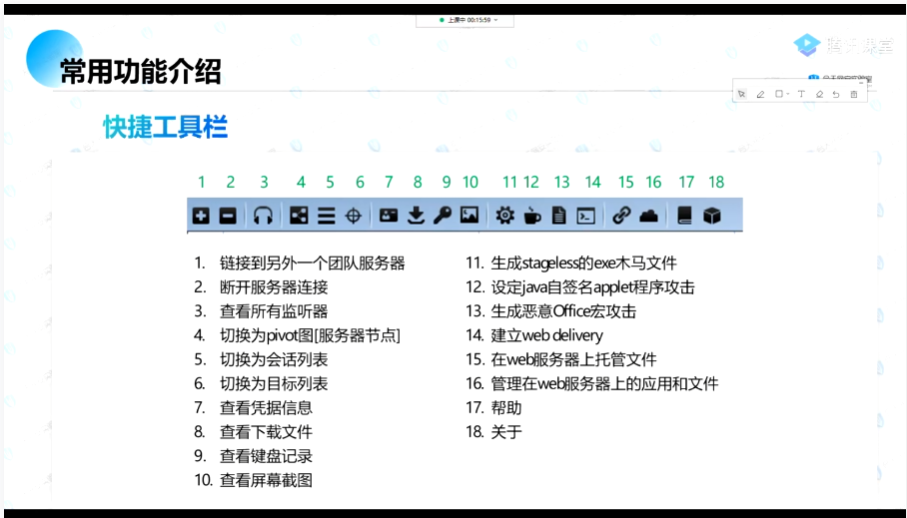

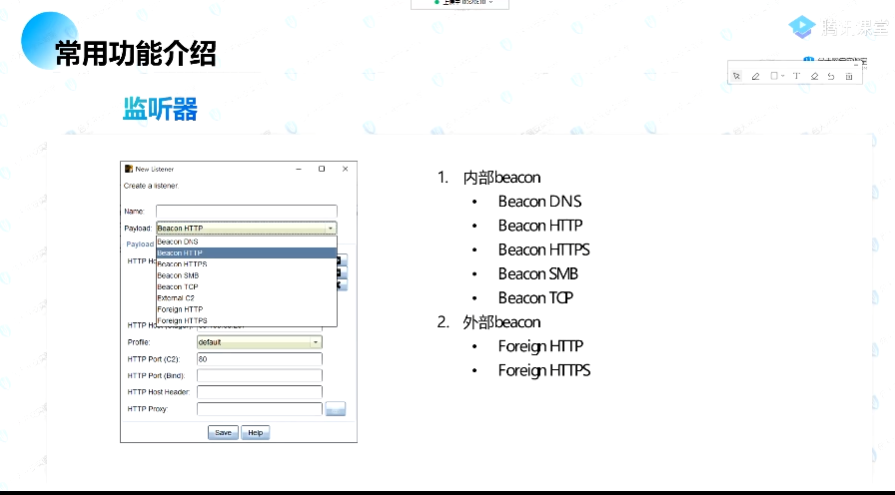

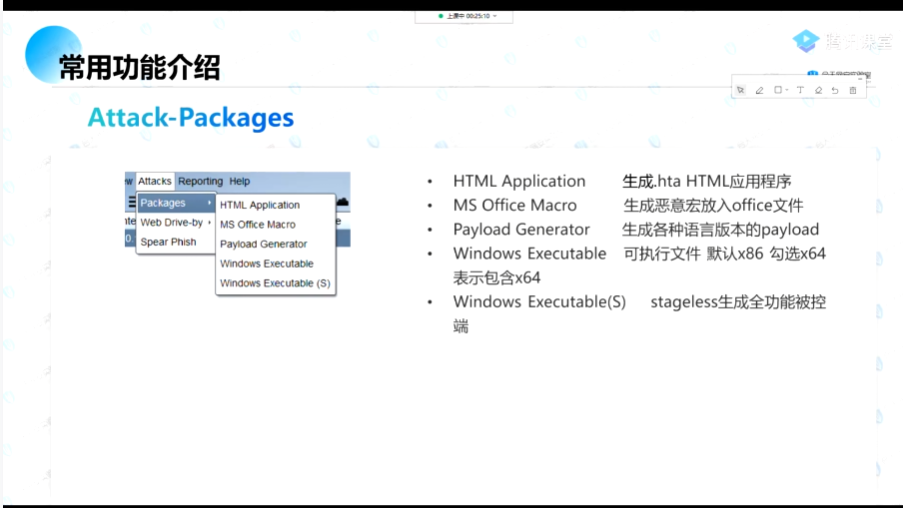

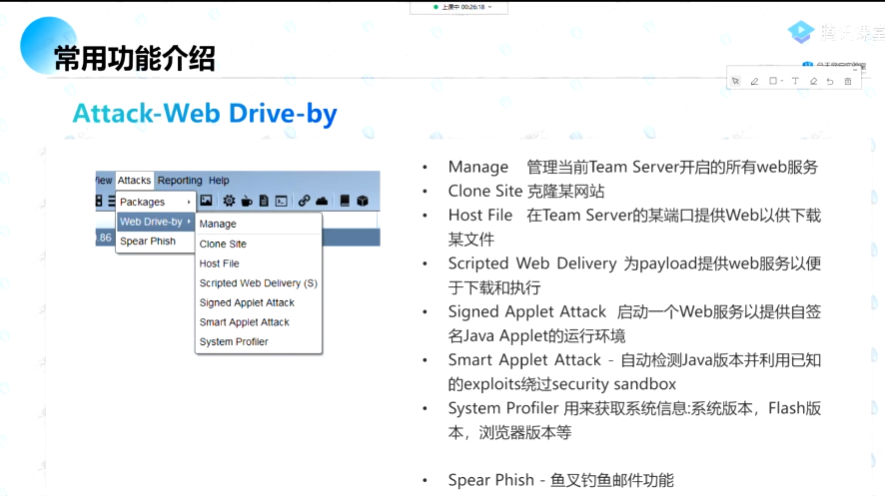

Cobalt strike 继承了端口转发、扫描多模式端口Listener,Windows exe程序生成、Windows dll动态链接库生成、java程序生成,office宏代码生成,站点克隆等

环境要求

java8环境

CentOS7.9中的下载命令(不需要配置环境变量)

1 | yum -y install java-1.8.0-openjdk-devel.x86_64 |

配置使用

将Cobaltstrike文件夹上传到vps中,打包成zip使用Xshell传输。

vps将zip文件解包

1 | unzip cobaltstrike4.zip |

将teamserver文件授予可执行权限

1 | chmod +x teamserver |

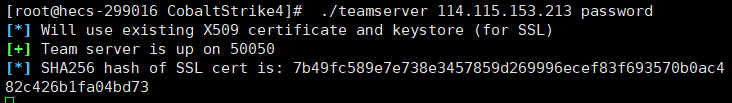

开启teamserver服务端

1 | ./teamserver [公网IP] [自定义密码] |

运行截图

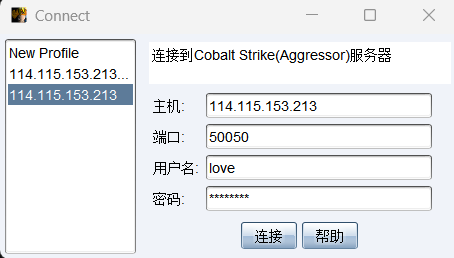

客户端输入对应的信息即可连接

常用功能

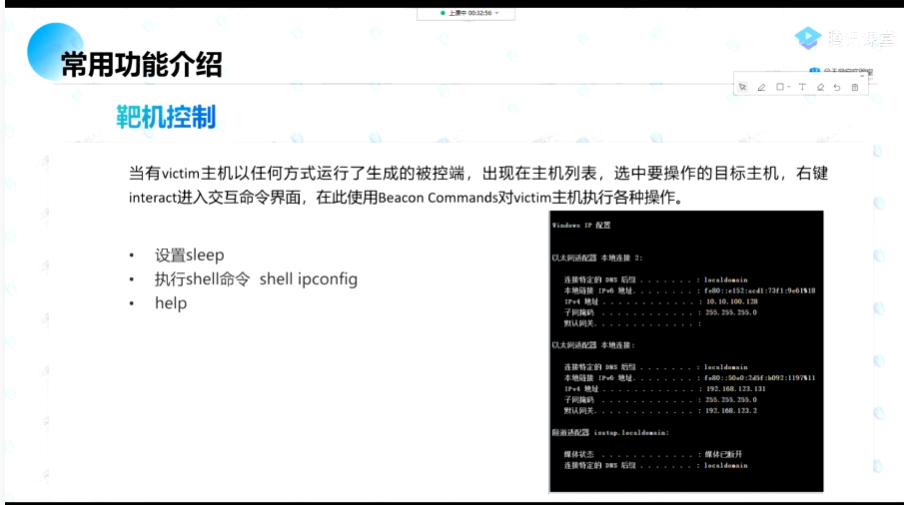

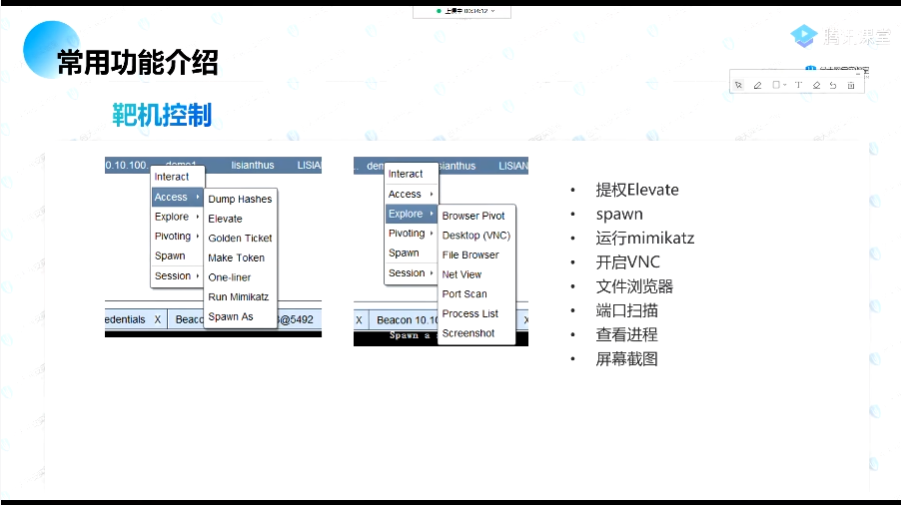

靶机控制

设置sleep即心跳,原本的sleep为60,是为了防止被防火墙拦截,如果我们进行测试可以将其改为更小的值。

执行shell命令,beacon中执行shell命令的格式:

1 | shell [命令] |

执行提权,在windows中提权可以升级为system权限,在linux中提权可以升级成root权限。

运行mimikatz是为了获取系统命令。

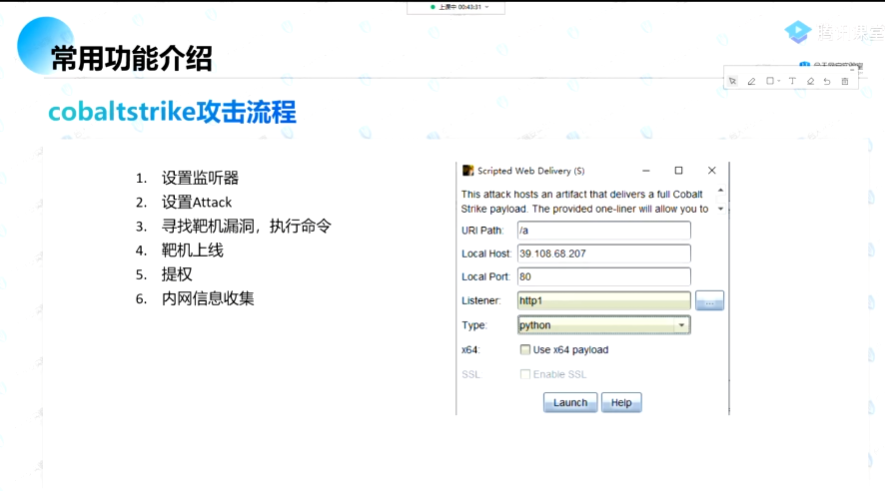

攻击流程

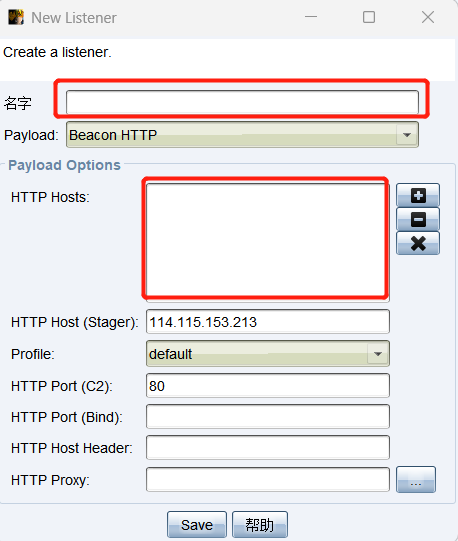

1.我们需要先设置监听器,设置我们vps的信息。

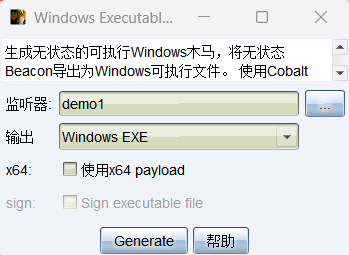

2.然后进行攻击-生成后门-生成windows可执行程序

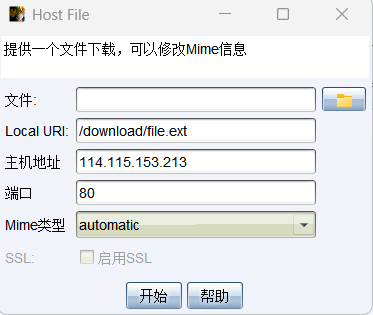

3.然后进行钓鱼攻击-文件下载-生成恶意下载链接

4.靶机点击链接,下载并执行可执行文件,在cobaltstrike可以看到靶机上线,然后可以进行后渗透。

总结

Cobaltstrike的功能非常多,可以自行探索,建议Cobaltstrike可以做稳定控制,metasploit进行信息搜集和漏洞利用。

本文采用CC-BY-SA-3.0协议,转载请注明出处

Author: Sally

Author: Sally