快速识别安全事件

入侵事件

- 主机、服务器被入侵

- Web站点被入侵

信息泄露事件

- 敏感信息泄露

- 用户弱口令

- 源代码泄露

Web应用安全事件

SQL注入

- XSS

- XXE

- 短信炸弹

如何发现安全事件

主动发现

日志分析

- 安全设备日志

- 主机日志

- 中间件日志

- 应用程序日志

恶意文件监控

- 木马

- Webshell

- 其他可疑文件

安全威胁情报

被动发现

系统运维报告异常

- 网络丢包

- 系统频繁重启

- 系统蓝屏

- 系统资源占用率过高

业务用户投诉或抱怨

- 用户收到异常短信

- 用户异常退出登录

被通报

如何判断影响范围

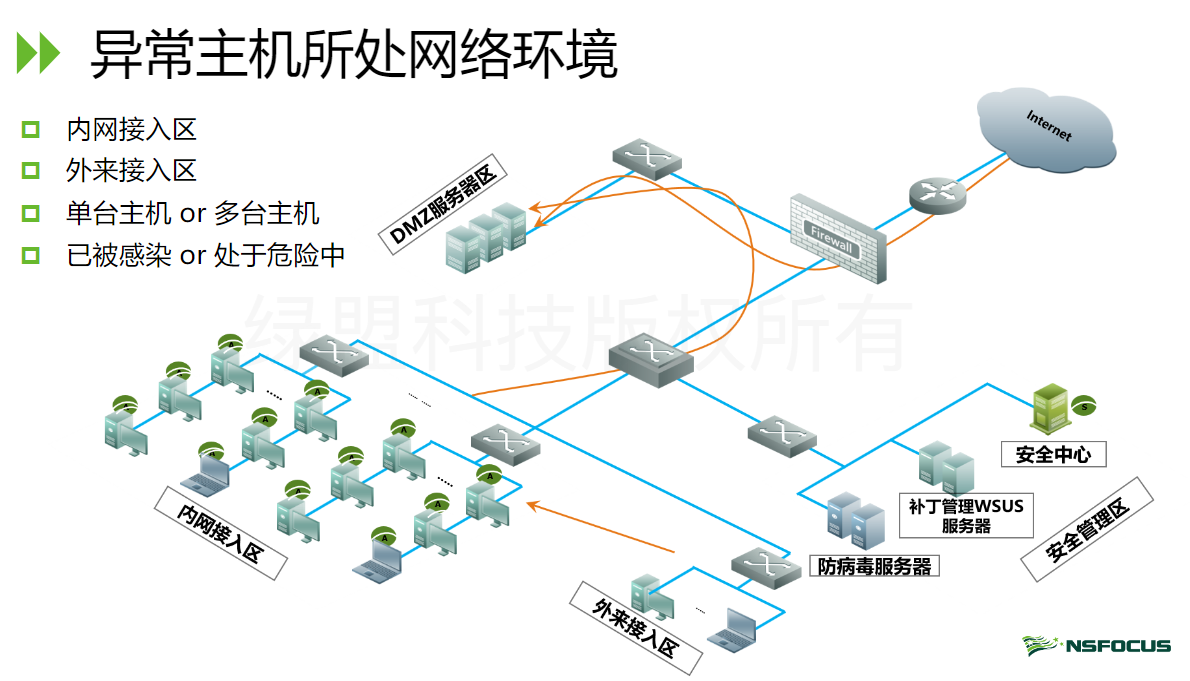

异常主机所处环境

- 内网接入区

- 外来接入区

- 单台主机or多台主机

- 已被感染or处于危险中

异常主机用途

- 个人办公主机

- 特殊权限主机

- 工控主机

- 应用服务器

- 数据库服务器

- 域控服务器

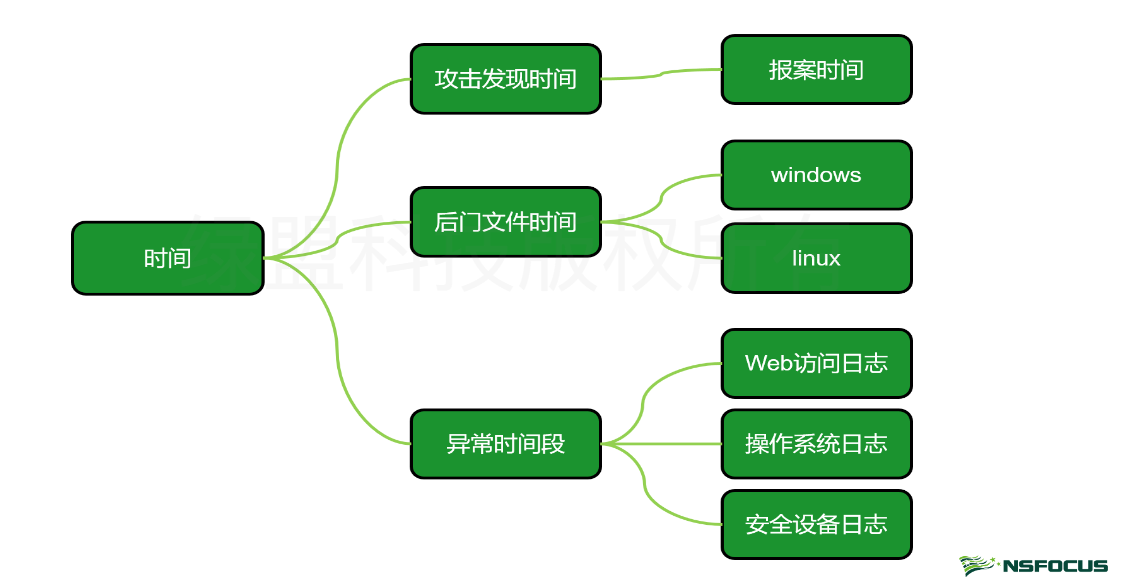

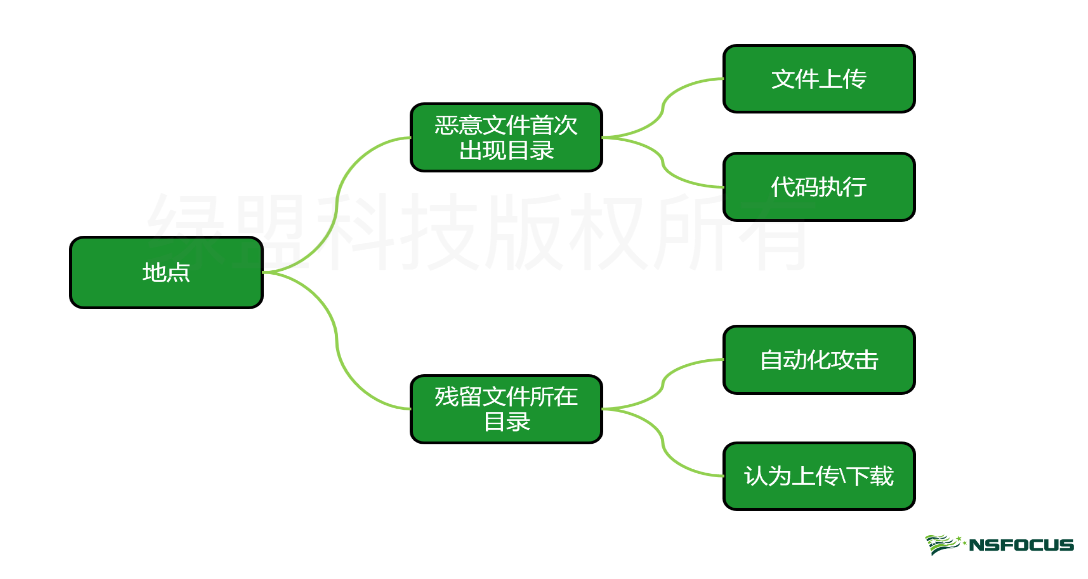

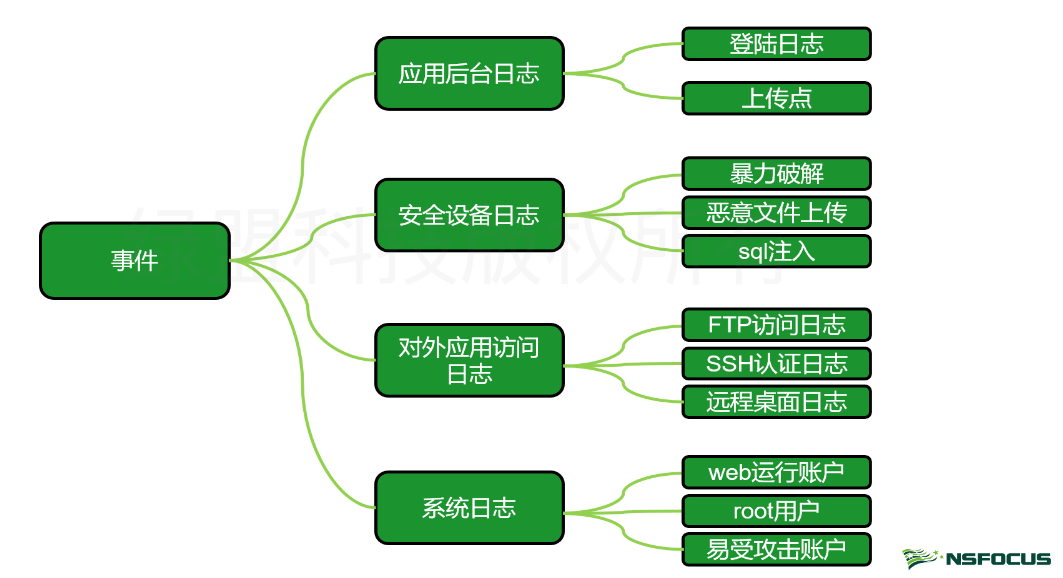

快速分析与侦查

三要素法

回溯攻击法

护网中常见的安全风险

主机监听端口整理

- 异常被监听端口

- 异常会话连接

代码/命令执行

- Weblogic

- Struts2

- JBoss

- ThinkPHP

- MS17-010

- Fastjson

弱口令

- Web应用弱口令

- 中间件弱口令

- 数据库

- ssh、ftp、ssh、rdp

钓鱼邮件

- 恶意word

- 恶意PPT

- 恶意链接

- 信息搜集

常见web漏洞

- SQL注入

- XSS

- XXE

- 越权操作

- 任意文件读取

文件上传风险

- 头像

- 附件

- 图标

经验法

中间件根目录

文件上传目录

- /var/tmp

默认下载路径

- C:\Users\Account\Downloads

- apache-tomcat-*/conf/tomcat-users.xml

- servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war

- servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/

- servers/AdminServer/tmp/_WL_internal/wls-wsat/54p17w/war/

- servers/AdminServer/tmp/_WL internal/wls-wsat/

社会工程学常见手法

恶意邮件

- CVE-2018-0802

- CVE-2017-8570

- CVE-20017-11882

钓鱼网站

信息搜集

远程代码执行

- CVE-2018-15982

- CVE-2018-4878

微信

- 假扮系统维护人员索要系统账号

常见服务端口

- 21:FTP(未授权访问、弱口令)

- 22 : SSH(弱口令)

- 23:Telnet(未授权访问、弱口令)

- 445:SMB(远程命令执行)

- 1433:MSSQL(弱口令、提权)

- 3306:MySQL(弱口令、提权)

- 3389:RDP(弱口令、远程代码执行)

- 7001 :weblogic(弱口令、SSRF、反序列化)

- 8080:Tomcat(启用PUT方法、弱口令)

- 27017:MongoDB(未授权访问)

快速取证和隔离

常用工具和脚本

Tcpview

AutoRuns

WebShell查杀工具

- D盾

- findwebshell

日志工具

- windows

- sublime/UE

- LogParser/LogParser Lizard

- Event log Explorer

web应用

- WebLog Expert

linux

- Goaccess

- grep、cat、more、less、awk

分析思路

应用被入侵

- Web/FTP日志-IP地址

- 数据库日志/应用日志 -访问操作、时间

- 系统日志-系统操作、用户

怎么判断日志中的异常请求

- 时间

- 频率

- 来源

- 恶意代码

取证对象和流程

- 保护第一现场

- 按照上述开展应急响应

- 不轻信一面之词

取证对象

病毒木马文件

日志文件

- 主机日志

- 应用日志

- 安全设备日志

攻击者残留文件

在主机上抓取的流量包

快速隔离方法

已经发生安全事件的对象

- 断网、下线

- 边界控制设备,防止网络区域相互影响

处在危险中的对象

- 采取及时补救加固措施

- 相关漏洞的扫描修补与追踪

- 进行黑盒/白盒安全测试

本文采用CC-BY-SA-3.0协议,转载请注明出处

Author: Sally

Author: Sally